JIPDECさんのホームページへ「CSMS適合性評価制度」のWebページが公開されました。

http://www.isms.jipdec.or.jp/csms.html

CSMSの認知が広まることを期待します。

2014年12月25日木曜日

2014年11月13日木曜日

2014年9月30日火曜日

「第5回VEC制御システムセキュリティ対策カンファレンス」の開催

「第5回VEC制御システムセキュリティ対策カンファレンス」が、11月4日・5日の2日間で開催されます。私の登壇は、11月5日(水)13:00~ですので、ぜひご来場ください。

開催プログラムの詳細&参加申し込みは下記となります↓↓↓

http://www.vec-member.com/event/seminar201411/seminar201411_1.htm

※どなたでも無料で参加できます

今回は、「CSMS(IEC62443-2-1)からみるインシデント管理のポイントについて」お話しますので、ぜひお楽しみに!

開催プログラムの詳細&参加申し込みは下記となります↓↓↓

http://www.vec-member.com/event/seminar201411/seminar201411_1.htm

※どなたでも無料で参加できます

今回は、「CSMS(IEC62443-2-1)からみるインシデント管理のポイントについて」お話しますので、ぜひお楽しみに!

2014年9月24日水曜日

「第4回VEC制御システムセキュリティ対策カンファレンス」のダイジェスト

VEC事務局から「第4回VEC制御システムセキュリティ対策カンファレンス」のダイジェスト版が公開されました。

「第5回」は11月4日、5日(2日間)で開催です。私は5日(水)午後一番に登壇する予定ですので、ぜひご来場ください!

http://youtu.be/L8RYVwjgjpA

「第5回」は11月4日、5日(2日間)で開催です。私は5日(水)午後一番に登壇する予定ですので、ぜひご来場ください!

2014年9月2日火曜日

9月17日(水)開催の無料セミナー

9月17日(水)の無料セミナー、まだ空きがあります。

CSMSの概要から認証取得まで一連の流れが把握できますので、ご興味ある方は下記URLからお申込みください↓↓↓

http://www.jte.co.jp/seminer/csms.html

CSMSの概要から認証取得まで一連の流れが把握できますので、ご興味ある方は下記URLからお申込みください↓↓↓

http://www.jte.co.jp/seminer/csms.html

2014年8月24日日曜日

2014年7月24日木曜日

CSMS認証基準(ver.1.0)の公表について

2014年7月14日に、JIPDECよりCSMS認証基準(v

どうも改訂履歴の記載がわかりづらいのですが、こちらで確認した ver.0.8d との相違点は、以下2点です。

①5章の始まりを5.3→5.1とし、項番を振り直したこと

②5.14.1(業界のCSMS戦略の監視及び評価)、5.14.

2014年7月14日月曜日

計装8月号の「制御システムセキュリティ対策」特集記事

計装8月号の「制御システムセキュリティ対策」の特集で、私の投稿記事(CSMS認証取得支援サービス)が大きく取りあげられました。

http://www.amazon.co.jp/dp/B00LBERM0K

http://www.amazon.co.jp/dp/B00LBERM0K

2014年7月7日月曜日

7月23日(水)開催の無料セミナー

7月23日(水)の無料セミナー、まだ空きがあります。

CSMSの概要から認証取得まで一連の流れが把握できますので、ご興味ある方は下記URLからお申込みください↓↓↓

http://www.jte.co.jp/seminer/csms.html

CSMSの概要から認証取得まで一連の流れが把握できますので、ご興味ある方は下記URLからお申込みください↓↓↓

http://www.jte.co.jp/seminer/csms.html

2014年6月13日金曜日

2014年6月11日水曜日

6月25日(水)開催の無料セミナー

6月25日(水)の無料セミナー、まだ少し空きがあります。

CSMSの概要から認証取得まで一連の流れが把握できますので、ご興味ある方は下記URLから是非お申込みください↓↓↓

http://www.jte.co.jp/seminer/csms.html

CSMSの概要から認証取得まで一連の流れが把握できますので、ご興味ある方は下記URLから是非お申込みください↓↓↓

http://www.jte.co.jp/seminer/csms.html

2014年6月4日水曜日

4.2.3.6 システムの優先順位付け

【要求事項】

組織は、各論理制御システムのリスクを軽減するために、基準を策定して優先順位を割り当てなければならない。

4.2.3.3【上位レベルのリスクアセスメント】の結果を踏まえながら、4.2.3.4【IACSの識別】で洗い出した「情報資産台帳」と4.2.3.5【単純なネットワーク図の策定】で作成した「ネットワーク図」をもとに、優先順位づけを行う作業になります。

基準としては、A・B・Cの3レベルでグループ分けするなどが考えられます。

「情報資産台帳」からはシステム構成単位、「ネットワーク図」からは論理ゾーン単位などで優先を検討してはどうでしょうか。

ここで割り当てた優先順位は、この後の詳細リスクアセスメントを行う上でのインプットへつながっていきます。

組織は、各論理制御システムのリスクを軽減するために、基準を策定して優先順位を割り当てなければならない。

4.2.3.3【上位レベルのリスクアセスメント】の結果を踏まえながら、4.2.3.4【IACSの識別】で洗い出した「情報資産台帳」と4.2.3.5【単純なネットワーク図の策定】で作成した「ネットワーク図」をもとに、優先順位づけを行う作業になります。

基準としては、A・B・Cの3レベルでグループ分けするなどが考えられます。

「情報資産台帳」からはシステム構成単位、「ネットワーク図」からは論理ゾーン単位などで優先を検討してはどうでしょうか。

ここで割り当てた優先順位は、この後の詳細リスクアセスメントを行う上でのインプットへつながっていきます。

2014年6月2日月曜日

CSMS認証基準(ver0.8d)の要求事項数

あらためて認証基準を見てみると、

ver0.8c、0.8d において、新たに設けられた5章へ移動した詳細管理策から、4章のサイバーリスクマネジメントへ逆戻りしている要求事項がいくつかあるので注意が必要です。

また、要求なのか?単なる説明・注釈か?やや微妙な規定も少しあります。

これで要求事項を数えると

4章: 計53

5章: 計75

の計128になると思います。

ver0.8c、0.8d において、新たに設けられた5章へ移動した詳細管理策から、4章のサイバーリスクマネジメントへ逆戻りしている要求事項がいくつかあるので注意が必要です。

また、要求なのか?単なる説明・注釈か?やや微妙な規定も少しあります。

これで要求事項を数えると

4章: 計53

5章: 計75

の計128になると思います。

2014年5月28日水曜日

2014年5月23日金曜日

2014年5月22日木曜日

2014年5月20日火曜日

情報セキュリティ政策会議の第39回会合資料が発表されました

情報セキュリティ政策会議の第39回会合(平成26年5月19日)資料が発表されました。

その資料5-2「サイバーセキュリティ2014(案)」の中で、「制御システムのセキュリテイマネジメント認証」に対する経済産業省の取り組みが明確に掲げられています。

http://www.nisc.go.jp/conference/seisaku/

いよいよCSMS認証が熱くなりそうです!

また、今週「VEC第4回制御システムセキュリティ対策カンファレンス」が開催されます。

まだ申し込みできますので、ご興味あれば参加ください。

・6月22日、23日

http://www.vec-member.com/event/seminar201405/seminar201405_1.htm

私、両日ともミニ展示コーナーで説明員をしていますので、お越しの際にはお声掛けください。

ジェイティエンジニアリングでの「無料セミナー」も定期的に開催しています。

・6月25日

・7月23日

http://www.jte.co.jp/seminer/csms.html

その資料5-2「サイバーセキュリティ2014(案)」の中で、「制御システムのセキュリテイマネジメント認証」に対する経済産業省の取り組みが明確に掲げられています。

http://www.nisc.go.jp/conference/seisaku/

いよいよCSMS認証が熱くなりそうです!

また、今週「VEC第4回制御システムセキュリティ対策カンファレンス」が開催されます。

まだ申し込みできますので、ご興味あれば参加ください。

・6月22日、23日

http://www.vec-member.com/event/seminar201405/seminar201405_1.htm

私、両日ともミニ展示コーナーで説明員をしていますので、お越しの際にはお声掛けください。

ジェイティエンジニアリングでの「無料セミナー」も定期的に開催しています。

・6月25日

・7月23日

http://www.jte.co.jp/seminer/csms.html

2014年5月19日月曜日

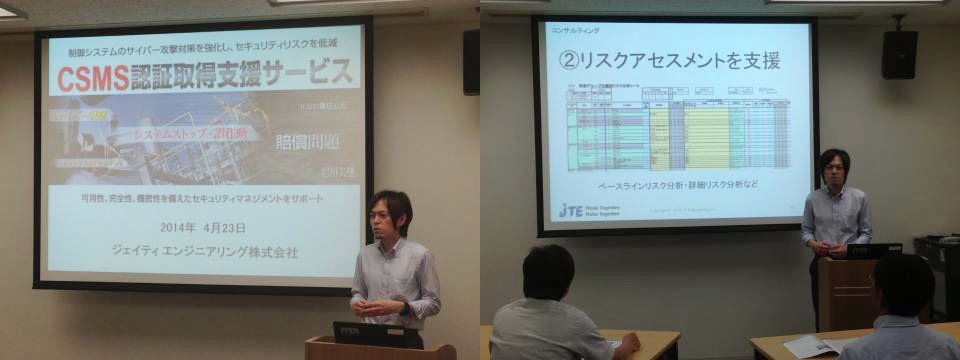

CSMS認証取得支援サービス

日本が世界に先駆けて制度を開始した、「CSMS(制御システムセキュリティ・マネジメントシステム)認証」の取得を目指す方々に対して、いち早く支援サポートを始めました。

「無理なく」 「無駄なく」 「効果的な」 認証取得ができるよう支援する、コンサルティング・サービスです。

CSMS認証基準(IEC 62443-2-1)を適用範囲の状況に合わせて、わかりやすく解説することに関しては、どこにも負けないと自負しています。

制御システムを熟知し、情報セキュリティ・マネジメントを専門とするコンサルタント(CSMS認証取得アドバイザー)が、認証取得までのステップを併走しますので、安心してCSMS構築作業が進められます。

【無料セミナー】のお申し込みはこちらから↓↓↓

http://www.jte.co.jp/seminer/csms.html

「無理なく」 「無駄なく」 「効果的な」 認証取得ができるよう支援する、コンサルティング・サービスです。

CSMS認証基準(IEC 62443-2-1)を適用範囲の状況に合わせて、わかりやすく解説することに関しては、どこにも負けないと自負しています。

制御システムを熟知し、情報セキュリティ・マネジメントを専門とするコンサルタント(CSMS認証取得アドバイザー)が、認証取得までのステップを併走しますので、安心してCSMS構築作業が進められます。

【無料セミナー】のお申し込みはこちらから↓↓↓

http://www.jte.co.jp/seminer/csms.html

2014年5月16日金曜日

第4回VEC制御システムセキュリティ対策カンファレンス

5月22日(木)・23日(金)の「第4回VEC制御システムセキュリティ対策カンファレンス」、両日とも「展示コーナーで説明対応」していますので、ぜひご来場ください。

まだ、参加申し込み可能です。

http://www.vec-member.com/event/seminar201405/seminar201405_1.htm

なお、私の登壇は5月22日の朝一番ですので、よろしくお願いいたします。

また、ジェイティエンジニアリングでの「無料セミナー」も定期的に開催しています。

・5月21日

・6月25日

・7月23日

http://www.jte.co.jp/seminer/csms.html

まだ、参加申し込み可能です。

http://www.vec-member.com/event/seminar201405/seminar201405_1.htm

なお、私の登壇は5月22日の朝一番ですので、よろしくお願いいたします。

また、ジェイティエンジニアリングでの「無料セミナー」も定期的に開催しています。

・5月21日

・6月25日

・7月23日

http://www.jte.co.jp/seminer/csms.html

無料セミナーを開催しています。

本セミナーでは、「無理なく」 「無駄なく」 「効果的な」 認証取得ができるよう支援する、コンサルティング・サービスの概要をご説明いたします。

申し込みはこちらから↓↓↓

http://www.jte.co.jp/seminer/csms.html

申し込みはこちらから↓↓↓

http://www.jte.co.jp/seminer/csms.html

2014年5月14日水曜日

4.2.3.5 単純なネットワーク図の策定

【要求事項】

組織は、論理的に統合されたシステムのそれぞれについて、主要装置、ネットワークの種類及び機器の一般的な場所を示す単純なネットワーク図を策定しなければならない。

これはとてもわかりやすい要求事項です。

そんなこと当たり前といえば、それまでなのですが。

しかしながら実際の運用現場を見ると、実はネットワーク構築当初の図面のまま(現状が反映されていない)だったりすることが多々あります。

また、施工図・工事図そのままのイメージであり、どこに何が設置されているか非常にわかりづらいものもあります。

インシデント発生時の対応では、その影響範囲や被害拡大を防ぐために、一見してネットワーク構成が把握できるようにすることが重要になります。

また、リスクアセスメントの際にも、リスク値の分析・評価で頻繁にネットワーク図を参照することでしょう。

ぜひ、CSMSを運用する担当者が一目瞭然となるネットワーク図を作成・維持しましょう!

組織は、論理的に統合されたシステムのそれぞれについて、主要装置、ネットワークの種類及び機器の一般的な場所を示す単純なネットワーク図を策定しなければならない。

これはとてもわかりやすい要求事項です。

そんなこと当たり前といえば、それまでなのですが。

しかしながら実際の運用現場を見ると、実はネットワーク構築当初の図面のまま(現状が反映されていない)だったりすることが多々あります。

また、施工図・工事図そのままのイメージであり、どこに何が設置されているか非常にわかりづらいものもあります。

インシデント発生時の対応では、その影響範囲や被害拡大を防ぐために、一見してネットワーク構成が把握できるようにすることが重要になります。

また、リスクアセスメントの際にも、リスク値の分析・評価で頻繁にネットワーク図を参照することでしょう。

ぜひ、CSMSを運用する担当者が一目瞭然となるネットワーク図を作成・維持しましょう!

2014年5月7日水曜日

4.2.3.4 IACSの識別

【要求事項】

組織は、各種のIACSを識別し、装置に関するデータを収集してセキュリティリスクの特性を識別し、それらの装置を論理的システムにグループ化しなければならない。

詳細なリスクアセスメントを行う際には、まず関係する各種IACSの機器・ソフトウェア等の情報資産を洗い出し、情報資産台帳(リスト表)の作成を行う必要があります。

また、詳細リスクアセスメントを「資産ベース」で行う場合は、これが分析対象のキーとなります。

但し、情報資産をサーバー機器などの個別単位で管理すると、膨大な項目数のリストになってしまいます。

これでは管理が非常に煩雑になり、効果的なリスクアセスメントにも繋がりません。

よって、論理的なシステム範囲やセキュリティ領域などでグループ化してまとめ、より適切に管理することが求められています。

例えば、AとBの2つの生産工程ラインがあり、それぞれ専用のサーバー機器群で制御システムが構成される場合は、「Aライン制御システム」「Bライン制御システム」という論理範囲でグループ化すると効果的です。

組織は、各種のIACSを識別し、装置に関するデータを収集してセキュリティリスクの特性を識別し、それらの装置を論理的システムにグループ化しなければならない。

詳細なリスクアセスメントを行う際には、まず関係する各種IACSの機器・ソフトウェア等の情報資産を洗い出し、情報資産台帳(リスト表)の作成を行う必要があります。

また、詳細リスクアセスメントを「資産ベース」で行う場合は、これが分析対象のキーとなります。

但し、情報資産をサーバー機器などの個別単位で管理すると、膨大な項目数のリストになってしまいます。

これでは管理が非常に煩雑になり、効果的なリスクアセスメントにも繋がりません。

よって、論理的なシステム範囲やセキュリティ領域などでグループ化してまとめ、より適切に管理することが求められています。

例えば、AとBの2つの生産工程ラインがあり、それぞれ専用のサーバー機器群で制御システムが構成される場合は、「Aライン制御システム」「Bライン制御システム」という論理範囲でグループ化すると効果的です。

2014年5月1日木曜日

4.2.3.3 上位レベルのリスクアセスメントの実行

【要求事項】

IACSの可用性、完全性文は機密性が損なわれた場合の財務的結果及びHSEに対する結果を理解するために、上位レベルのシステムリスクアセスメントが実行されなければならない。

「上位レベル」でのリスクアセスメントでは、「業務プロセスを視点にしたシナリオベース」での実施をお勧めしています。

[4.2.2.1]で策定した「事業上の根拠」を踏まえ、IACSに関する業務プロセスの視点でリスクとなる事例をあげながら、可用性(A)・完全性(I)・機密性(C)と、健康(H)・安全性(S)・環境(E)の観点から、影響度合いを評価することになると思います。

また、業務プロセスでは、制御システムのライフサイクル(開発、導入、変更、更新、廃棄)を考慮することもポイントとなるでしょう。

IACSの可用性、完全性文は機密性が損なわれた場合の財務的結果及びHSEに対する結果を理解するために、上位レベルのシステムリスクアセスメントが実行されなければならない。

「上位レベル」でのリスクアセスメントでは、「業務プロセスを視点にしたシナリオベース」での実施をお勧めしています。

[4.2.2.1]で策定した「事業上の根拠」を踏まえ、IACSに関する業務プロセスの視点でリスクとなる事例をあげながら、可用性(A)・完全性(I)・機密性(C)と、健康(H)・安全性(S)・環境(E)の観点から、影響度合いを評価することになると思います。

また、業務プロセスでは、制御システムのライフサイクル(開発、導入、変更、更新、廃棄)を考慮することもポイントとなるでしょう。

2014年3月11日火曜日

4.2.3.2 リスクアセスメントの背景情報の提供

【要求事項】

組織は、リスクの識別を開始する前に、リスクアセスメント活動の参加者に対して、方法に関する訓練などの適切な情報を提供しなければならない。

当たり前のことですが、リスクアセスメントを行う前に参加者への教育訓練が必要ですよね。

実際にリスクアセスメントを行うと、メンバーのスキル不足から適切な分析・評価につながらないと感じることが多いはずです。

要求事項でこれを明確している点は、規格(基準)として高く評価できると思います。

組織は、リスクの識別を開始する前に、リスクアセスメント活動の参加者に対して、方法に関する訓練などの適切な情報を提供しなければならない。

当たり前のことですが、リスクアセスメントを行う前に参加者への教育訓練が必要ですよね。

実際にリスクアセスメントを行うと、メンバーのスキル不足から適切な分析・評価につながらないと感じることが多いはずです。

要求事項でこれを明確している点は、規格(基準)として高く評価できると思います。

2014年3月10日月曜日

4.2.3.1 リスクアセスメント方法の選択

【要求事項】

組織は、組織のIACS資産に関連するセキュリティ上の脅威、ぜい弱性及び結果に基づいてリスクの識別とその優先順位付けを行う、リスクのアセスメント及び分析のための特定のアプローチ及び方法を選択しなければならない。

リスクとは「IEC/TS62443-1-1」において、「特定の脅威が特定のぜい弱性を利用し、特定の結果が生じる確率として表現される損失の予想のこと」と定義されています。

組織は、組織のIACS資産に関連するセキュリティ上の脅威、ぜい弱性及び結果に基づいてリスクの識別とその優先順位付けを行う、リスクのアセスメント及び分析のための特定のアプローチ及び方法を選択しなければならない。

リスクとは「IEC/TS62443-1-1」において、「特定の脅威が特定のぜい弱性を利用し、特定の結果が生じる確率として表現される損失の予想のこと」と定義されています。

但し「IEC62443-2-1の付属書A」では、

確率:人間の干渉による偏りがない自然事象の発生を取り扱うもの

可能性:人間の能力及び意思の推定を取り扱うもの

として、「確率」ではなく「可能性」という用語で表されているので注意が必要です。

実際にリスクアセスメントの方法としては、市販されているリスクアセスメントのガイドブックなどを参照し、自らの組織に適した方法を検討することになるでしょう。

方法の分類については、

①シナリオベース/資産ベース

②定量的/定性的

などがあります。

2014年2月17日月曜日

4.2.2.1 事業上の根拠の策定

【要求事項】

組織は、IACSのサイバーセキュリティを管理するための組織の取り組みの基礎として、IACSに対する組織の固有の依存性に対処する、上位レベルの事業上の根拠を策定しなければならない。

事業上の根拠とは、CSMSに取り組むことを正当化するために必要な根拠です。

つまり「なぜ組織がCSMSに取り組むのか」その目的を明確にするものです。

グランドデザイン(全体構想)、マスタープラン(基本計画)のようなイメージでしょうか。

付属書Aではビジネスケース(投資対効果検討書)などで表現されたりしてます。

組織は、IACSのサイバーセキュリティを管理するための組織の取り組みの基礎として、IACSに対する組織の固有の依存性に対処する、上位レベルの事業上の根拠を策定しなければならない。

事業上の根拠とは、CSMSに取り組むことを正当化するために必要な根拠です。

つまり「なぜ組織がCSMSに取り組むのか」その目的を明確にするものです。

グランドデザイン(全体構想)、マスタープラン(基本計画)のようなイメージでしょうか。

付属書Aではビジネスケース(投資対効果検討書)などで表現されたりしてます。

登録:

投稿 (Atom)